Access:1,249

[Webinar]強度128ビット! AES暗号セキュリティ・プログラミング入門

IoTから車載まで! 世界標準暗号をマイコンに軽量実装

2024年3月17日

- 講師:森岡 澄夫 [インターステラテクノロジズ株式会社 シニアフェロー,博士(工学)]

- 企画制作・主催:ZEPエンジニアリング株式会社

- 1人当たり1ライセンスです

- 関連記事:スパコンでも破れない!高セキュリティ・マイコン・プログラミング

- 関連製品:[VOD/Pi KIT]カメラ×ラズパイで一緒に!初めての画像処理プログラミング

- 関連製品:[VOD/KIT]Zynqで初めてのFPGA×Linux I/O搭載カスタムSoC製作

- 関連製品:[VOD/KIT]Tiny FPGA実習!高校生から始めるHDLプログラミング

- 関連製品:[VOD/KIT]Xilinx製FPGAで始めるHDL回路設計入門

- 関連製品:[VOD/KIT]一緒に動かそう!Lチカから始めるFPGA開発【基礎編&実践編】

ご購入

下記のボタンを押して,必要事項の入力をお願いいたします.

| 内容 | キット | テキスト | 視聴期間 | 税込価格 | 申し込み |

|---|---|---|---|---|---|

|

[録画] 強度128ビット! AES暗号セキュリティ・プログラミング入門 |

× | × | 1日 | 16,000 |

|

|

[VOD/KIT] 強度128ビット! AES暗号セキュリティ・プログラミング入門 |

〇 | 〇 | 無制限 | 22,000 |

|

ご購入前にご理解いただきたいこと

- 本VODは,2024年5月26日に開催したウェビナを録画して編集した動画です.繰り返し再生,一時停止,巻き戻しが可能です.

- すべての映像,画像,文書テキスト,ソースコードは,著作権法によって厳格に守られています.無許可の転載,複製,転用は法律により罰せられます.

実習キットの構成

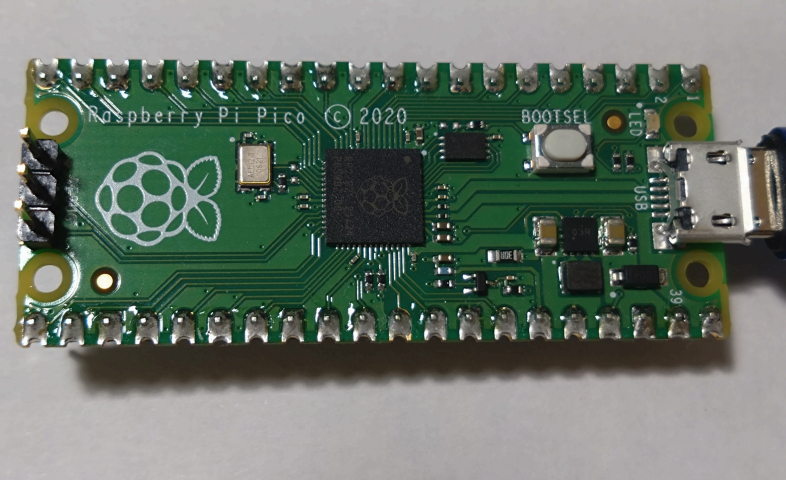

- ラズベリー・パイPico

- マイクロUSBケーブル

学ぶこと

あらまし

暗号を初めとするセキュリティ演算は至るところで利用されており,自ら製作する必要性が生じる場合は決して少なくありません.しかしセキュリティ演算には有限体の数学が用いられていたり,攻撃対策の知識が必要になったりするため,作成は容易とは言えません.

本セミナでは,一般的なソフトウェア開発の経験がある程度あることを前提に,実用セキュリティ処理を組むための基礎知識を演習を通して説明します.説明には共通鍵暗号の世界標準であるAESを一貫して用い,パソコンだけではなくマイコン(ラズベリーパイPico)でも動かしてみます.

アジェンダ

(1)身近に使われているセキュリティとその概要

~暗号だけがセキュリティではない~

(2)共通鍵暗号の内部処理の意味とAES

~AESの仕様書から処理の流れを掴む~

(3)有限体演算のプログラミング

~AES実装で用いる基本演算を作成~

(4)AES処理のプログラミングとデバッグ

~AESメイン処理の作成とテストの方法を学ぶ~

(5)高速AESプログラムのプログラミング

~速度最適化の方法~

(6)AES応用処理のプログラミングと補足知識

~各種モードやメッセージ認証,攻撃対策やハードウェア実装~

(7)ラズベリー・パイPicoを使った暗号化データストレージの製作実験

~マイコンでもAESが動く~